Heutzutage stehen Unternehmen unter zunehmendem Druck, kritische Systeme, sensible Daten und Benutzerzugriffe zu schützen. Während Identity and Access Management (IAM) den allgemeinen Zugriff innerhalb der Organisation steuert, konzentriert sich Privileged Access Management (PAM) auf Konten mit hohen Berechtigungen, die erhebliche Auswirkungen auf geschäftskritische Systeme haben können. IAM und PAM bieten jeweils unverzichtbare Sicherheitsebenen, wenn sie jedoch effektiv integriert werden, schaffen sie ein synergetisches Framework, welches die Sicherheit erhöht, die Compliance vereinfacht und die operative Ausfallsicherheit stärkt.

Integration und Kompatibilität

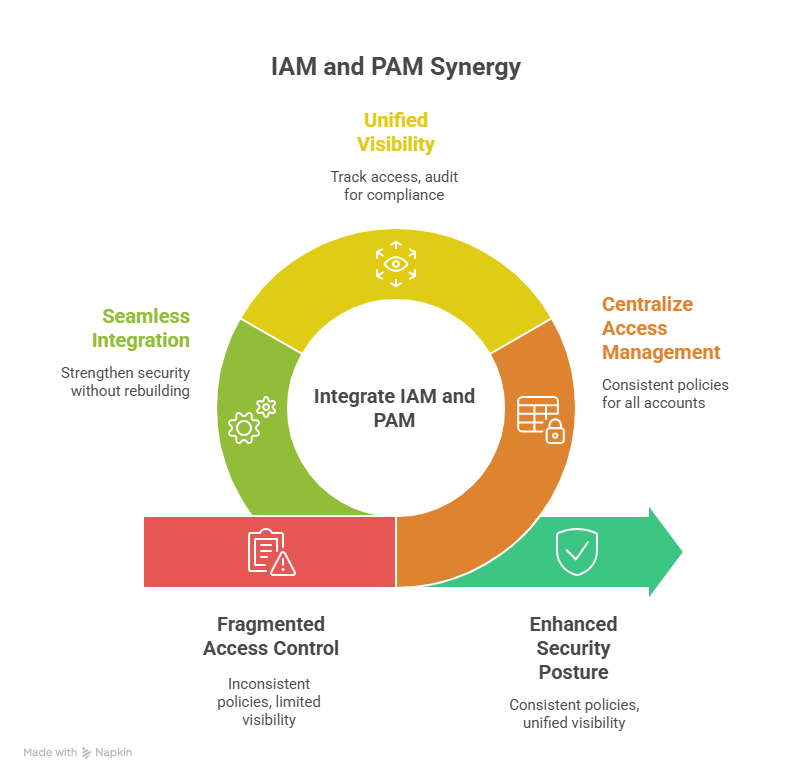

Die Integration von IAM und PAM ermöglicht Unternehmen, Zugriffsrichtlinien zu vereinheitlichen und eine konsistente Kontrolle über alle Benutzer sicherzustellen. IAM übernimmt Authentifizierung, rollenbasierte Zugriffe und das Identity Lifecycle Management, sodass Mitarbeiter, Partner und externe Dienstleister den passenden Zugriff auf Ressourcen erhalten. PAM ergänzt IAM durch die Sicherung privilegierter Konten, die Bereitstellung von Kontrollen für sensible Vorgänge und die Überwachung risikoreicher Aktivitäten.

Diese Integration bringt konkrete Vorteile:

- Zentralisiertes Zugriffsmanagement stellt sicher, dass Richtlinien sowohl auf reguläre als auch auf privilegierte Konten einheitlich angewendet werden.

- Einheitliche Transparenz ermöglicht Sicherheitsteams nachzuvollziehen, wer wann, wie und worauf zugreift – Audit-Trails liefern zudem entscheidende Einblicke für die Compliance.

Moderne PAM-Lösungen sind zunehmend darauf ausgelegt, sich nahtlos in bestehende IAM-Frameworks, Verzeichnisse und Identity Provider zu integrieren. Damit können Unternehmen ihre Sicherheitsarchitektur stärken, ohne ihre Infrastruktur vollständig neu aufzubauen.

Herausforderungen bei der Integration

So bedeutend die Vorteile einer IAM-PAM-Vereinigung auch sind – der Prozess bringt auch wesentliche Herausforderungen mit sich. Wer diese Stolpersteine frühzeitig erkennt, kann gezielt planen und Risiken während der Implementierung minimieren. Die häufigsten Herausforderungen sind:

- Altsysteme und isolierte Anwendungen

Viele Organisationen arbeiten noch mit veralteten Infrastrukturen oder Insellösungen, die nicht für eine einfache Integration ausgelegt sind. Solche Umgebungen erfordern oft individuelle Schnittstellen, was den Aufwand, die Kosten und die Komplexität des Projekts erhöht. - Widerstand der Nutzer und kulturelle Barrieren

Administratoren und Mitarbeiter könnten sich gegen neue Sicherheitsprotokolle wehren, insbesondere wenn diese als zusätzliche Hürde oder Belastung wahrgenommen werden. Um diesen Widerstand zu überwinden, sind eine klare Kommunikation, Anwenderschulungen und ein starkes Änderungsmanagement erforderlich. - Abstimmung von IAM- und PAM-Richtlinien

IAM-Richtlinien regeln in der Regel den allgemeinen Benutzerzugang, während PAM sich auf hochprivilegierte Konten konzentriert. Die Abstimmung dieser beiden Richtlinienframeworks kann eine Herausforderung darstellen, da die für Standardkonten entwickelten Regeln oft erheblich angepasst werden müssen, um privilegierten Zugriff sicher und konsistent zu steuern. - Skalierbarkeit der Integration

Eine erfolgreiche IAM-PAM-Integration muss nicht nur die aktuellen Anforderungen erfüllen, sondern auch mit dem Unternehmen wachsen. Dazu gehört die Unterstützung neuer Anwendungen, Cloud-Umgebungen und sich weiterentwickelnder regulatorischer Anforderungen, ohne dass dabei Leistungsengpässe entstehen.

Wer diese Herausforderungen frühzeitig erkennt und adressiert und mit einem strukturierten Plan arbeitet – etwa durch eine schrittweise Einführung, klare Richtlinienabstimmung und die Einbindung relevanter Stakeholder – kann eine reibungslose und effektive Integration erreichen.

Best Practices für eine erfolgreiche Implementierung

Für eine erfolgreiche IAM- und PAM-Integration sollten Unternehmen zunächst eine gründliche Bewertung ihrer Umgebung vornehmen. Die folgenden Best Practices können Unternehmen dabei helfen, Risiken zu minimieren und den Wert ihrer Bereitstellung zu maximieren

1. Umfassende Bestandsaufnahme der Umgebung durchführen

Identifizieren Sie alle Benutzer, Anwendungen und privilegierten Konten, um den Integrationsbedarf zu ermitteln.

2. Einheitliche Zugriffsrichtlinien definieren

Sobald die Umgebung abgebildet ist, sorgt die Definition einheitlicher Zugriffsrichtlinien für konsistente Regeln für reguläre und privilegierte Konten.

3. Phasenweise Einführung umsetzen

Führen Sie einen schrittweisen Bereitstellungsansatz ein – dies minimiert Störungen des Geschäftsbetriebs, ermöglicht es den Teams, Richtlinien zu testen und zu verfeinern, und trägt dazu bei, Vertrauen bei den Beteiligten aufzubauen.

4. Schulung und Einbindung der Beteiligten

Die Schulung von Administratoren, Mitarbeitern und Entscheidungsträgern ist von entscheidender Bedeutung, da die Akzeptanz davon abhängt, dass neue Arbeitsabläufe und Sicherheitsprotokolle sowie deren Nutzen verstanden werden.

5. Kontinuierliches Monitoring und Optimierung

Kontinuierliche Überwachung und Optimierung stellen darüber hinaus sicher, dass IAM und PAM effizient funktionieren. Regelmäßige Überprüfungen von Zugriffsprotokollen, Compliance-Berichten und der Systemleistung liefern Erkenntnisse für kontinuierliche Verbesserungen.

Durch die Befolgung dieser Best Practices können Organisationen eine skalierbare und widerstandsfähige Integrationsstrategie entwickeln, die nicht nur die digitale Umgebung absichert, sondern auch langfristiges Wachstum, Compliance und operative Resilienz unterstützt.

Wie kann PATECCO Sie bei der Sicherung und Verwaltung von Benutzeridentitäten und Zugriffsrechten unterstützen?

PATECCO hilft Unternehmen dabei, die Synergie zwischen IAM und PAM zu nutzen, um eine umfassende Sicherheitsstrategie zu entwickeln. Wir beginnen mit einer fachkundigen Bewertung und Planung, bei der wir die individuellen IAM- und PAM-Anforderungen jedes Unternehmens ermitteln. Unser Team sorgt für eine nahtlose Integration zwischen bestehenden IAM-Systemen und fortschrittlichen PAM-Lösungen, wodurch die Betriebskontinuität aufrechterhalten und Störungen minimiert werden.

Wir bieten auch Unterstützung bei der Bereitstellung und kontinuierliche Optimierung durch ständige Überwachung, Verfeinerung der Richtlinien und proaktive Beratung. Mit über 20 Jahren Erfahrung in den Bereichen IAM und PAM versetzt PATECCO Unternehmen in die Lage, ein einheitliches Identitäts- und privilegiertes Zugriffsmanagement zu einem Wettbewerbsvorteil zu machen und so die Sicherheit, Compliance und Betriebssicherheit zu verbessern.