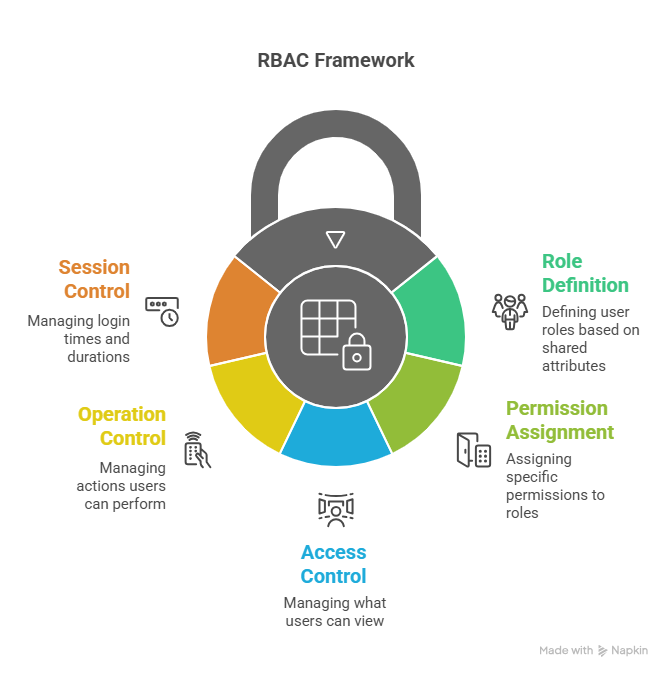

Die Definition von Rollen und die Verwaltung der Zugriffskontrolle sind entscheidende Schritte beim Schutz der digitalen Ressourcen eines Unternehmens. Die rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC) vereinfacht diesen Prozess, indem sie Berechtigungen auf der Grundlage von Benutzerrollen zuweist und so sicherstellt, dass die richtigen Personen zur richtigen Zeit den richtigen Zugriff erhalten.

In diesem Artikel befassen wir uns mit der effektiven Implementierung von RBAC, der Optimierung der Zugriffsverwaltung und der Verbesserung der allgemeinen Sicherheit, ohne unnötige Komplexität hinzuzufügen.

Wie RBAC den Zugriff regelt

Stellen Sie sich vor, jemand meldet sich an Ihrem Computersystem an – was diese Person tun kann, hängt vollständig von der Rolle ab, die sie innehat.

Im RBAC steht eine Rolle für eine Gruppe von Benutzerinnen und Benutzern, die bestimmte gemeinsame Merkmale aufweisen, wie zum Beispiel:

- die Abteilung, zu der sie gehören

- ihr Arbeitsort

- ihre Position innerhalb der Organisation,

- ihre spezifischen Aufgaben.

Sobald die Rollen definiert sind, können Sie diesen entsprechenden Berechtigungen zuweisen, darunter:

- Zugriff – Was darf der Benutzer bzw. die Benutzerin sehen?

- Operationen – Welche Aktionen dürfen ausgeführt werden, z. B. Lesen, Schreiben, Erstellen oder Löschen von Dateien.

- Sitzungen – Wann und wie lange sich Benutzerinnen und Benutzer anmelden dürfen, einschließlich Anmeldedauer und Ablaufzeit.

Durch diese strukturierte Vorgehensweise stellt RBAC sicher, dass Benutzerinnen und Benutzer nur die Berechtigungen erhalten, die sie tatsächlich benötigen. Dadurch wird die Sicherheit verbessert und gleichzeitig die Verwaltung vereinfacht.

Die RBAC-Methodik

Indem jeder Rolle nur die Berechtigungen erteilt werden, die für die jeweilige Aufgabe erforderlich sind, minimiert die RBAC-Methodik unnötige Zugriffe, verringert potenzielle Angriffsflächen und stärkt das gesamte Sicherheitskonzept der Organisation.

Sie basiert auf drei zentralen Regeln, die den Zugriff auf geschützte Systeme steuern:

1. Rollenzuweisung

Ein Benutzer kann eine Aktion nur durchführen, wenn er die richtige Rolle hat. Rollen können von einem Administrator zugewiesen oder von dem Benutzer, der die Aktion durchführen möchte, ausgewählt werden.

2. Rollenberechtigung

Die Rollenberechtigung stellt sicher, dass Benutzer nur Rollen übernehmen können, für die sie berechtigt sind. Ein Benutzer muss die Genehmigung eines Administrators erhalten, bevor er eine Rolle übernehmen kann.

3. Berechtigung Zulassung

Eine Benutzerin oder ein Benutzer darf eine Aktion nur ausführen, wenn die zugewiesene Rolle die dafür erforderlichen Berechtigungen enthält.

Bewährte Praktiken für die Implementierung von RBAC

Die erfolgreiche Implementierung der rollenbasierten Zugriffskontrolle erfordert ein strukturiertes Vorgehen, um sicherzustellen, dass Benutzerinnen und Benutzer den richtigen Zugriff erhalten und gleichzeitig Sicherheitsrisiken minimiert werden.

Die Befolgung dieser Best Practices kann Unternehmen helfen, RBAC effizient und sicher einzusetzen:

- Klare Rollen definieren:

Legen Sie Rollen basierend auf Aufgaben, Abteilungen oder Verantwortlichkeiten fest, um sicherzustellen, dass jeder Benutzer nur auf die benötigten Funktionen zugreifen kann. Klare Rollendefinitionen vermeiden Verwirrung und erleichtern die einheitliche Zuweisung von Berechtigungen.

- Das Prinzip der minimalen Rechte anwenden:

Gewähren Sie Benutzern nur die Berechtigungen, die sie für ihre Aufgaben benötigen. Dadurch wird das Risiko eines versehentlichen oder böswilligen Missbrauchs von Systemressourcen verringert.

- Zentrale Rollenverwaltung einführen:

Verwenden Sie ein zentrales System zur Verwaltung von Rollen und Berechtigungen, um die Überwachung und Aktualisierung zu erleichtern.

Eine zentrale Verwaltung vereinfacht Audits und stellt sicher, dass Richtlinien und Zugriffsrechte in der gesamten Organisation einheitlich durchgesetzt werden.

- Regelmäßige Überprüfung der Zugriffsrechte:

Überprüfen Sie regelmäßig Rollen und Berechtigungen, um veraltete oder unnötige Zugriffe zu entfernen. Regelmäßige Überprüfungen tragen dazu bei, die Sicherheit aufrechtzuerhalten und die Einhaltung interner Richtlinien oder Vorschriften zu gewährleisten.

- Rollen und Berechtigungen dokumentieren:

Führen Sie klare Aufzeichnungen über Rollendefinitionen und zugehörige Berechtigungen, um die Verantwortlichkeit und die Einhaltung von Vorschriften zu gewährleisten. Eine sorgfältige Dokumentation unterstützt außerdem die Einarbeitung neuer Mitarbeiter und der Behebung von Zugriffsproblemen.

- Schulung von Benutzern und Administratoren:

Stellen Sie sicher, dass alle Beteiligten die RBAC-Prozesse und ihre jeweiligen Verantwortlichkeiten verstehen. Schulungen fördern die korrekte Nutzung des Systems und reduzieren Fehler, die zu Sicherheitslücken führen könnten.

- Vorteile der Implementierung von RBAC

Die Implementierung von RBACbietet Organisationen erhebliche Vorteile. Durch die Vergabe von Berechtigungen auf Grundlage von Rollen erhöht RBAC die Sicherheit, indem der Zugriff auf sensible Ressourcen eingeschränkt und die potenzielle Angriffsfläche reduziert wird.

Außerdem wird die Zugriffsverwaltung vereinfacht, so dass IT-Teams die Benutzerberechtigungen leichter kontrollieren, prüfen und anpassen können. Darüber hinaus unterstützt RBAC die Einhaltung gesetzlicher Vorschriften, sorgt für betriebliche Effizienz und verringert das Risiko menschlicher Fehler, indem Benutzern nur der Zugriff gewährt wird, den sie für die Ausführung ihrer Aufgaben benötigen. Insgesamt bietet RBAC einen strukturierten, skalierbaren und sicheren Rahmen für die Verwaltung von Zugriffsrechten in komplexen IT-Umgebungen.

Wenn Ihr Unternehmen auf der Suche nach einem vertrauenswürdigen IAM-Partner ist, um Ihre Cybersicherheit zu verbessern, Ihre Resilienz zu stärken und eine skalierbare, langfristige Compliance sicherzustellen, zögern Sie nicht, uns zu kontaktieren. Wir helfen Ihnen dabei, Informationssicherheit in einen echten Geschäftsvorteil zu verwandeln.