Das Prinzip der technischen Redundanz

Moderne Verkehrsflugzeuge wie der Airbus A320 nutzen digitale Fly-by-Wire-Systeme. Steuersignale werden durch mehrere Computer validiert und sind oft drei- oder vierfach redundant ausgelegt. Warum? Damit kein Einzelfehler (Single Point of Failure) die Kontrolle über das Flugzeug gefährdet. In der Cybersicherheit müssen wir diese Denkweise dringend in unsere Architektur übernehmen. Proaktives Handeln bedeutet, in Redundanz zu investieren, bevor der Ernstfall eintritt.

Redundanz als Schutzwall gegen Ransomware

Datenredundanz ist heute weit mehr als nur ein Backup. Sie ist der einzige Schutzwall, der zwischen einem Angriff und der Insolvenz steht.

- Immutable Backups: Unveränderliche Sicherungen sind essenziell.

- Geografische Trennung: Disaster-Recovery-Infrastrukturen müssen räumlich getrennt sein, um einen totalen Systemabsturz zu überleben.

Ohne diese Vorkehrungen führen Angriffe oft zum vollständigen Stillstand. Ein Blick in die jüngste Vergangenheit zeigt die Dramatik: Der Serviettenhersteller Fasana musste 2025 nach einem Ransomware-Angriff und dem Ausfall der Logistik Insolvenz anmelden.

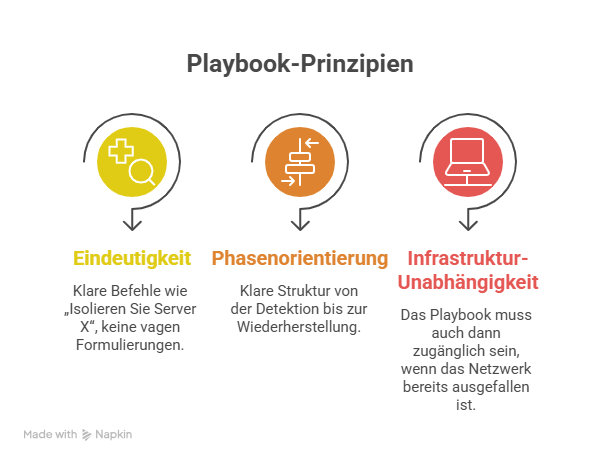

Die Macht der Playbooks: Prozessuale Strenge statt Panik

In der Luftfahrt gibt es für fast jedes Szenario eine Checkliste. Piloten verlassen sich im Notfall nicht auf ihr Gedächtnis, sondern arbeiten validierte Prozeduren ab. Diese Strenge verhindert Chaos. Ein CISO muss sicherstellen, dass das Unternehmen über Incident Response Playbooks verfügt, die ebenso präzise sind. Ein effektives Playbook zeichnet sich aus durch:

Compliance als Synergie: DORA, NIS2 und ISO 27001

Diese proaktiven Maßnahmen sind kein „Nice-to-have“. Die regulatorischen Anforderungen von DORA und NIS2 fordern genau diese systematische Risikoanalyse und Reaktionsfähigkeit. Ein CISO sollte die ISO 27001-Zertifizierung daher nicht als bürokratisches Hindernis positionieren, sondern als „Betriebslizenz“ für die digitale Welt.

Haben Sie Ihre kritischen Systeme nach dem „Fly-by-Wire“-Prinzip abgesichert? Wo liegt Ihr gefährlichster Single Point of Failure?

Weitere Informationen finden Sie auf unserer IT-Security-Seite: https://patecco.com/it-security/