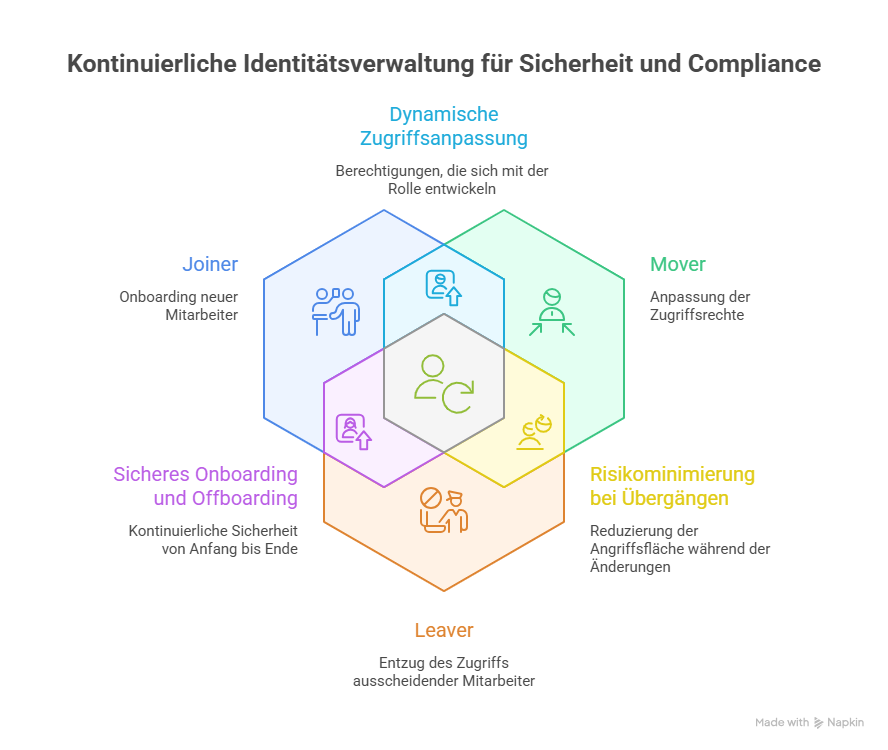

Die Verwaltung digitaler Identitäten über ihren gesamten Lebenszyklus hinweg ist ein Eckpfeiler einer effektiven Identitätssicherheit. Der Joiner-Mover-Leaver (JML)-Prozess stellt sicher, dass der Benutzerzugang kontinuierlich an die Rolle einer Person innerhalb der Organisation angepasst wird. Wenn Mitarbeiter eintreten, ihre Position wechseln oder das Unternehmen verlassen, müssen ihre Zugriffsrechte rechtzeitig und kontrolliert gewährt, angepasst oder entzogen werden. Wird der JML-Prozess korrekt implementiert, stärkt er die Sicherheit, unterstützt die Einhaltung von Vorschriften und minimiert betriebliche Risiken.

Überblick über den JML-Prozess

Der JML-Rahmen konzentriert sich auf die Verwaltung von Zugriffsberechtigungen, die den Schutz von Systemen, Anwendungen und sensiblen Daten direkt beeinflussen. Der JML-Prozess regelt, wie Mitarbeiteridentitäten und Berechtigungen vom Onboarding bis zum Offboarding verwaltet werden:

Joiner (Neue Mitarbeiter)

- Benutzerkonten erstellen und rollenbasierte Zugriffsrechte zuweisen

- Zugriff auf benötigte Systeme, Anwendungen und Daten bereitstellen

- Einen reibungslosen und effizienten Onboarding-Prozess ermöglichen und gleichzeitig manuellen Aufwand und Fehler reduzieren

Mover (Positions- oder Verantwortungswechsel)

- Berechtigungen an neue Aufgaben und Funktionen anpassen

- Zugriff, der für frühere Rollen nicht mehr benötigt wird, entfernen

- Prinzipien der minimalen Berechtigungen einhalten und Risiken während interner Wechsel reduzieren

Leaver (Ausscheidende Mitarbeiter)

- Konten sofort deaktivieren und alle Zugriffsrechte entziehen

- Unternehmensressourcen wie Geräte und Lizenzen zurückfordern

- Verwaiste Konten beseitigen und Audit- sowie Compliance-Anforderungen erfüllen

Automatisierung des JML-Prozesses

Die Automatisierung des JML-Prozesses ist entscheidend für Organisationen, die Skalierbarkeit, Konsistenz und stärkere Sicherheitskontrollen anstreben. Durch die Integration von Identity Governance and Administration (IGA)-Lösungen mit autoritativen Quellen wie HR-Systemen können Zugriffsänderungen automatisch anhand von Lifecycle-Ereignissen ausgelöst werden.

Die Automatisierung reduziert die Abhängigkeit von manuellen Prozessen, beschleunigt Onboarding und Offboarding, setzt standardisierte Zugriffsrichtlinien durch und liefert klare Audit-Trails. Dadurch können Organisationen das Risiko menschlicher Fehler erheblich senken, unbefugten Zugriff verhindern und sicherstellen, dass das Identity- und Access-Management mit der dynamischen Natur der heutigen Belegschaft Schritt hält.

Warum fehlerhafte JML-Berechtigungsverwaltung ein ernstes Sicherheitsrisiko darstellt?

Die fehlende ordnungsgemäße Verwaltung von Zugriffsrechten im JML-Lifecycle kann erhebliche Sicherheits- und Compliance-Risiken verursachen.

- Übermäßige Berechtigungen bei Joinern können dazu führen, dass neue Mitarbeiter von Anfang an unnötigen Zugriff erhalten und die Angriffsfläche erhöhen.

- Unzureichend verwaltete Mover behalten oft alte Berechtigungen, was zu Privilegienaufblähung führt und das Prinzip der minimalen Rechte verletzt.

- Verspätetes oder lückenhaftes Offboarding von Leavern kann dazu führen, dass aktive Konten bestehen bleiben und Angreifern oder ehemaligen Mitarbeitern unbefugte Zugangspunkte zu kritischen Systemen bieten.

All diese Probleme können Datenverletzungen, Insider-Bedrohungen, Audit-Funde und regulatorische Strafen nach sich ziehen. Ohne einen disziplinierten und automatisierten JML-Ansatz verlieren Organisationen die Sichtbarkeit und Kontrolle darüber, wer Zugriff auf welche Ressourcen hat – und warum.

Implementierung eines erfolgreichen JML-Prozesses

Die Erstellung eines zuverlässigen JML-Prozesses erfordert einen ausgewogenen Ansatz, der die richtigen Technologien mit klar definierten Governance-Strukturen kombiniert. Organisationen sollten die Automatisierung routinemäßiger Identitätsaufgaben priorisieren – wie z. B. die Erstellung von Benutzerkonten und die Zuweisung von Zugriffsrechten. Ebenso wichtig ist die Einführung gut dokumentierter Richtlinien und Verfahren, die regeln, wie Zugriffe gewährt, angepasst und entzogen werden.

Kontinuierliche Überwachung, regelmäßige Zugriffsprüfungen und umfassende Compliance-Berichterstattung sind entscheidend, um die Wirksamkeit des JML-Prozesses aufrechtzuerhalten. Durch periodische Audits können Organisationen Unstimmigkeiten erkennen, übermäßige oder veraltete Berechtigungen entfernen und sicherstellen, dass der Benutzerzugriff stets den aktuellen Rollen und Verantwortlichkeiten entspricht.

Machen Sie JML zur Grundlage Ihrer Sicherheitsstrategie

Identität ist ein entscheidender Bestandteil Ihrer Sicherheit. Jede Anwendung, jedes Gerät und jede Benutzeraktion hängt von korrektem Zugriff ab, wodurch der Joiner-Mover-Leaver (JML)-Prozess zu einem Eckpfeiler jedes effektiven Sicherheitsprogramms wird. Durch die Verwaltung von Identitäten und Zugriffsrechten über den gesamten Mitarbeiter-Lifecycle können Organisationen das Prinzip der minimalen Berechtigungen durchsetzen, das Risiko unbefugten Zugriffs reduzieren und die Einhaltung interner und regulatorischer Anforderungen sicherstellen.

Die Automatisierung von JML sorgt nicht nur für Konsistenz und Effizienz, sondern stärkt auch Ihr gesamtes Sicherheitsframework, indem sie Transparenz und Kontrolle darüber bietet, wer wann auf welche Ressourcen zugreift und warum.

Zur praktischen Umsetzung bietet PATECCO Lösungen, die Organisationen dabei unterstützen, Zugriffe sicher und effizient zu verwalten. Vom Onboarding und Rollenwechsel bis hin zum Offboarding und zur Compliance-Dokumentation gewährleistet PATECCO, dass jeder Identitätsübergang reibungslos, sicher und zuverlässig abläuft.